Essential Addons for Elementor, un plugin populaire avec plus d’un million d’installations actives, a corrigé une vulnérabilité critique qui permettrait une attaque par inclusion de fichiers locaux.

La vulnérabilité a été découverte par le chercheur en sécurité Wai Yan Myo Thet et signalée à Patchstack le 25 janvier 2022. Les clients de Patchstack ont reçu un correctif virtuel le même jour. Le problème était déjà connu des développeurs du plugin, WPDeveloper, qui a publié deux correctifs insuffisants avant qu’il ne soit finalement résolu dans la version 5.0.5.

Patchstack a publié un résumé de la vulnérabilité et expliqué comment les sites WordPress utilisant le plugin pourraient être compromis :

Cette vulnérabilité permet à tout utilisateur, quel que soit son statut d’authentification ou d’autorisation, d’effectuer une attaque par inclusion de fichiers locaux. Cette attaque peut être utilisée pour inclure des fichiers locaux sur le système de fichiers du site Web, tels que /etc/passwd. Cela peut également être utilisé pour effectuer RCE en incluant un fichier contenant du code PHP malveillant qui ne peut normalement pas être exécuté.

Il est important de noter que la vulnérabilité affecte principalement les utilisateurs qui utilisent les widgets de galerie dynamique et de galerie de produits.

Le journal des modifications du plugin fait que la mise à jour ressemble plus à une amélioration qu’à un problème de sécurité sérieux, de sorte que les utilisateurs peuvent ne pas être pleinement conscients qu’ils doivent mettre à jour :

5.0.5 – 28/01/2022 Amélioré : Sécurité renforcée pour empêcher l’inclusion d’un serveur distant de formulaire de fichier indésirable via une requête ajax pour WordPress 5.9 Correction : les fenêtres contextuelles Elementor ne se déclenchent pas. Quelques corrections de bugs mineurs et améliorations

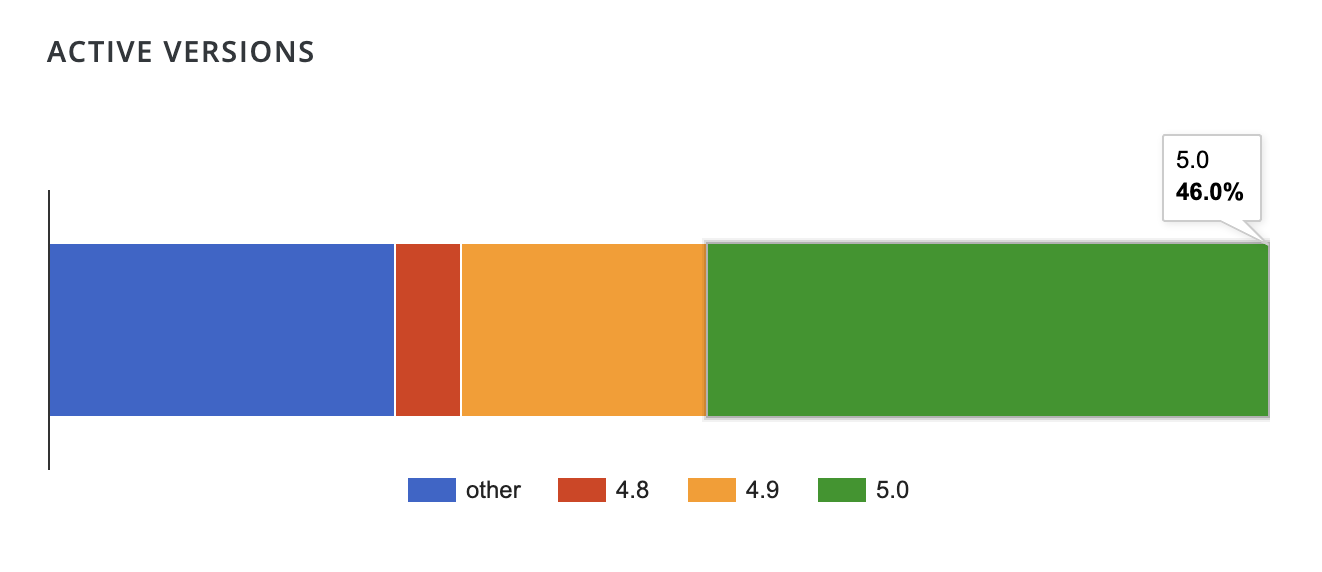

Toutes les versions antérieures à 5.0.5 sont considérées comme vulnérables. Les statistiques de WordPress.org ne répartissent pas les installations actives en fonction des versions mineures, mais environ 54 % des utilisateurs du plugin exécutent des versions antérieures à la 5.0.

Bien que cela puisse sembler être plus d’un demi-million d’utilisateurs encore vulnérables, ils devraient également utiliser les widgets spécifiques en question. Si vous n’êtes pas sûr d’utiliser ces widgets en combinaison, il est préférable de mettre à jour simplement dès que possible de toute façon.

Retrouvez notre formation WordPress sur mon pole formation